15.12.2020

|Gregor Walter

|Artikel

Bedrohungsanalyse der Ransomware EKANS - Wie Honda seine Produktion einstellen musste

Im Juni dieses Jahres musste Honda aufgrund einer Cyberattacke Teile der Produktion an unterschiedlichen Standorte einstellen. Die Angreifer haben bekannte Sicherheitslücken ausgenutzt, um Zugang zum internen Netz zu erhalten, un haben die erhaltenen Informationen in die Ransomware einprogrammiert. Die Malware wurde dann intern verteilt und hat au den infizierten PCs ausgewählte Dateien verschlüsselt, die für produktionsspezifische Prozesse notwendig sind. Dabe wurden die Domain-Controller verschont, da auf diesen die Ransomnote hinterlegt wurde. Die Produktion musste in de Folge für einige Tage eingestellt werden, was zu einem hohen Schaden führte. Honda äussert sich indes zu diesem Vorfal bis heute nicht.

In der folgenden Analyse wird die Vorgehensweise und Folgen vom vermuteten Verursacher EKANS genauer untersucht.

Mit EKANS wird eine Windows Ransomware bezeichnet, die im Dezember 2019 erstmals in Erscheinung trat. Liest man das Wor von hinten nach vorne entsteht „SNAKE“, eine andere Ransomware, mit der EKANS eng verwandt ist und mit der z.B. di deutsche Fresenius-Gruppe erfolgreich attackiert worden ist. EKANS wie auch SNAKE gehören einer Familie von Ransomwar an, die mit der Verschlüsselung von speziellen Dateien arbeiten. Im Unterschied zu SNAKE ist EKANS au Industrial-Control-Systeme (ICS) spezialisiert.

Am Sonntag den 7. Juni 2020 wurde bei der Firma Honda eine Unterbrechung des Rechnernetzwerks festgestellt. A darauffolgenden Montag mussten Teile der Produktion in den USA, Südamerika und Indien eingestellt werden. Am selben Ta tauschten Experten den Code der Schadsoftware aus, die mutmasslich für den Ausfall bei Honda verantwortlich war.

Als Eintrittspunkte wurden mit grösster Wahrscheinlichkeit Schwachstellen im MS RDP oder SMBleed genutzt. Bei de Untersuchung des Codes wurden der hart kodierte Netzwerkname mds.honda.com und die dazu gehörende, ebenfalls hartkodierte IP-Adresse 170.108.71.15 gefunden, die nur im internen Honda-Netzwerk erreichbar ist und auf die öffentlic nicht zugegriffen werden kann. EKANS nutzt diese Informationen um sicherzustellen, dass die Attacke nur im Netzwerk de Angriffsopfers ausgeführt wird. EKANS wird also spezifisch an das Unternehmen, das angegriffen werden soll, angepasst.

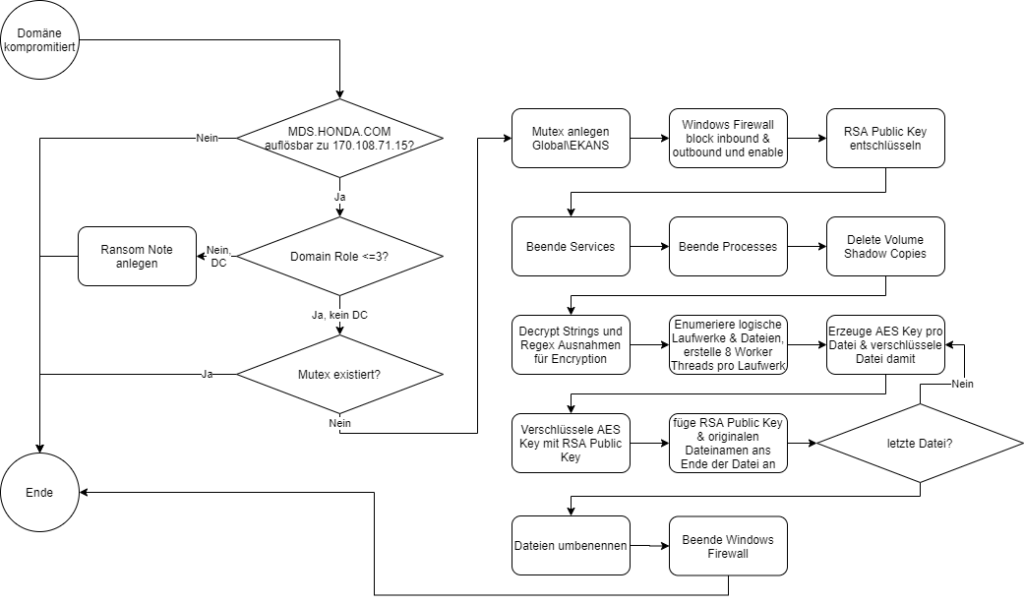

Nach dem Start wird zunächst geprüft, ob sich die Schadsoftware im Firmennetzwerk des Angriffszieles befindet. Ist da der Fall, wird die Windows Firewall aktiviert und Netzwerkverbindungen werden gekappt. Im nächsten Schritt werden anhan einer hart codierten “kill list” Prozesse auf der Zielmaschine identifiziert und deaktiviert. Im Anschluss daran werde Dateien verschlüsselt, die von ICS verwendet werden. Im letzten Schritt wird der Kunde per Ransom Note aufgefordert Gel zu übermitteln, um den Decryptor zu erhalten.

Im Zusammenhang mit der Abwesenheit von z.B. wurmartigen Ausbreitungsmechanismen sowie Komponenten, die Verbindungen z C2s aufbauen, ist davon auszugehen, dass die Malware im Vorfall bei Honda manuell verteilt wurde, nachdem die Angreife die Domäne in grossen Teilen (sie konnten Code auf DCs ausführen) kompromittiert haben. Zum Deployment wurde bei Hond laut ICS CERT von Kaspersky ein angelegtes Skript im Domain Policy Scripts Ordner im SYSVOL-Verzeichnis verwendet, übe welches das analysierte Sample verteilt worden ist.

Die Ergebnisse der Triage sowie der statischen und dynamischen Analyse des vorliegenden EKANS-Sample des Incidents be Honda mit dem MD5-Hash ED3C05BDE9F0EA0F1321355B03AC42D0 werden hier vereinfacht als Flow-Chart dargestellt:

Im betrachteten Sample wird die Ransom Note nur auf Domain Controllern abgelegt.

Im Impact Assessment wird EKANS aufgrund der Analyse unter anderem in Bezug auf Geschäftsunterbrechung Wiederherstellungszeit und Informationsverlust untersucht. Für die Bewertung wurde eine Skala aufgestellt, nach welche EKANS als kritisch eingestuft werden muss.

Um das Risiko zu minimieren, werden neben allgemeinen Massnahmen wie Backup, Firewall, Logging und Monitoring weiter wie Sandboxing, DNS Security, URL Filtering und ab einer gewissen Kritikalität auch Intrusion Detection und Intrusio Prevention Systeme sowie Security Operation Center empfohlen.

EKANS ist für betroffene Unternehmen gefährlich und teuer. Durch die manuelle Verbreitung und zielspezifische Anpassun ist das globale Ausmass jedoch gering. Für Aufsehen haben mehrere Vorfälle bei bekannten Industrieunternehmen wie Hond und BAPCO gesorgt. Im Fall von Honda hat man gesehen, dass die Angreifer FQDN und IP hart codiert haben, was mi gewissem Aufwand verbunden ist. Daraus lässt sich schliessen, dass sich solch ein aufwändiger Angriff nur aufgrund de Finanzkraft des Unternehmens lohnt. EKANS zeigt eine neue Entwicklung von Ransomware, die auf ICS-spezifische Prozess und Systeme abzielt. Es kann davon ausgegangen werden, dass sich diese Entwicklung fortsetzt und durch neue Funktione weitere Unternehmen im KRITIS-Bereich, wie Krankenhäuser, Kraftwerke und dem öffentlichen Verkehr, zu Angriffsziele werden.

Über den Autor

Security Champions in der Fläche – von reiner Awareness zur echten Sicherheitskultur